H27秋もやってみたので、午前の意味問題の復習

H27秋もやってみたので、午前の意味問題の復習

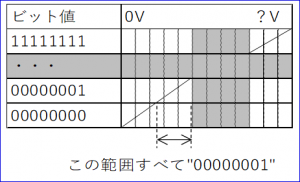

問4.アナログ電圧

アナログ電圧をディジタル化するとは、アナログ値をデジタル値に変換すること。

8ビットで表現すると仮定すると連続したアナログ値が256種類に振り分けられる。

そのため範囲内の値はすべて同じデジタル値になる。

よって少々のノイズは無視されることになり、ノイズの影響を受けにくいといえる。

問13.2層クラサバと3層クラサバの違い

問16.スプーリング、スワッピング、ブロッキング、ページング

| スプーリング | CPUが低速な入出力装置の処理を待たなくてもいいように、出力データを補助ディスク装置に一度送り、そこから入出力装置にデータを転送する仕組み |

|---|---|

| スワッピング | 主記憶を効率よく使用するために、実行中のプログラムが何らかの理由で停止したりして待ち状態が長く続く場合、そのプログラムを実行中のまま補助記憶装置に移動し、別のプログラムを補助記憶装置から主記憶に戻すこと。 |

| ブロッキング | バリアブル方式の磁気ディスク装置で複数の論理レコードを1つの物理レコードにまとめることです。(ブロック化)※バリアブル方式・・・セクタを無視してブロック単位で記録する方式 |

| ページング | 仮想メモリの方式の1つ。仮想メモリにはページという固定長の単位で配置され、仮想アドレスと実アドレスの変換はページ単位で行われる。 |

問17.FIFO、LFU、LIFO、LRU

| FIFO | First-in First-out。先入先出アルゴリズム。 |

|---|---|

| LFU | Least Frequently Used。参照回数の少ないページを置き換えるアルゴリズム。 |

| LIFO | Last-in First-out。後入先出アルゴリズム。 |

| LRU | Least Recentry Used。最終参照から最も時間経過したページを置き換えるアルゴリズム。 |

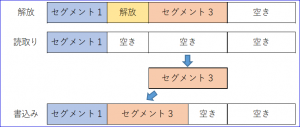

問18.メモリの動的再配置

問21.SRAMとDRAM

| SRAM(Static RAM) | DRAM(Dynamic RAM) | |

|---|---|---|

| 構造 | 複雑。フリップ・フロップ。 | 簡単。コンデンサとトランジスタ。 |

| リフレッシュ(再書き込み) | 不要 | 必要 |

| 集積度 | 低(小容量) | 高(大容量) |

| アクセス速度 | 速い | 遅い |

| 価格 | 高価 | 安価 |

| 用途 | キャッシュメモリ | メインメモリ |

問22.サンプリング、シェアリング、チャタリング、バッファリング

| チャタリング | 接点が切り替わった際に、微細で非常に速い機械的振動によって、電気信号が断続を繰り返す現象。接点の劣化などにより発生する。 |

|---|---|

| バッファリング | 処理速度や転送速度の差による遅れを防止する策として、処理前にデータを溜めておくこと。 |

問32.DHCP、DNS、FTP、PPP

| DHCP | Dynamic Host Configuration Protocol。TCP/IPネットワークで、ネットワークに接続するノードへのIPアドレスの割り当てをアドレスプールから自動的に行うプロトコル。 |

|---|---|

| DNS | Domain Name System。ドメイン名とIPアドレスを結び付けて変換する仕組み。 |

| FTP | File Transfer Protocol。ネットワーク上でファイルの転送を行うための通信プロトコル。 |

| PPP | Point-to-Point Protocol。2点間接続通信プロトコル。 |

問33.IPv4とIPv6

IPv4からIPv6への主な変更点

●アドレス空間を32ビットから128ビットに拡大(”255.255.255.255″の4倍)

●ヘッダのサイズを可変長から固定に変更

●IPアドレスの自動設定

●IPsecによるIP層でのセキュリティ強化

問37.暗号解読手法(ブルートフォース攻撃)

| ブルートフォース攻撃 | 総当たり攻撃 |

|---|---|

| 線形解読法 | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| サイドチャンネル攻撃 | 暗号化装置の動作を電磁波から解析する。 |

| 差分解読法 | 入力値の差分と出力値の差分を分析し、解読する。 |

問38.公開鍵と秘密鍵

| 暗号化 | 復号化 | 特徴 | |

|---|---|---|---|

| 公開鍵暗号方式 | 公開鍵 | 秘密鍵 | どの送信者も公開されている同じ鍵を使用して暗号化する。 |

| 共通鍵暗号方式 | 共通鍵 | 共通鍵 | 送信者毎に異なる鍵を使用する(事前送付が必要)。暗号化の鍵と復号化の鍵は共通。 |

問41.LANアナライザ

LANアナライザとは、LAN上を通過するパケットを監視したり記録するための装置(ハードまたはソフト)。

LANアナライザはミラーポートに接続されるので、通常のパケット通信に影響はない。

悪用されると盗聴などの被害をもたらす危険があるので、慎重な管理が必要。

監視するポートをモニターポート、監視用にミラーリングしたポートをミラーポートという。

問46.レビュー技法(インスペクション)

インスペクションとは、事前に役割を決められた参加者が責任のある第三者の下で成果物を確認するレビュー技法。

役割は下記5つ。

| モデレータ | 議長・司会としてインスペクション全体を運営する |

|---|---|

| オーナー | レビュー対象となる成果物の作成者で、発見された問題に応じて成果物の確認を行う |

| インスペクタ | 評価者としてレビュー対象となる成果物の問題発見を行う。第三者である必要がある。 |

| プレゼンタ | ミーティングにて参加者に資料の説明を行う |

| スクライブ | 書記としてレビューで発見された問題などを記録する |

問48.トップダウンテストとボトムアップテスト(スタブとドライバ)

| トップダウンテスト | 上位モジュールから順に結合しながら動作検証を行う。 未完成の下位モジュールの代わりにスタブを使ってテストする。 上位モジュールから進めていくので、並行作業が困難。 |

|---|---|

| ボトムアップテスト | 下位モジュールから順に結合しながら動作検証を行う。 未完成の上位モジュールの代わりにドライバを使ってテストする。 下位モジュールから進めていくので、並行作業が容易。 |

問54.PMBOK

PMBOK(Project Management Body of Knowledge)とは、プロジェクトマネジメントに関するノウハウや手法をまとめたもの。

問68.SWOT分析

SWOT分析は、企業の置かれている経営環境を分析し、今後の戦略立案に活かす手法の1つ。

| S | Strength(強み) | 内部要因 |

|---|---|---|

| W | Weakness(弱み・弱点) | 内部要因 |

| O | Opportunity(機会) | 外部環境要因 |

| T | Threat(脅威) | 外部環境要因 |

問69.プロダクトラフサイクル

プロダクトライフサイクルは、製品を市場に投入してから販売活動によって普及、成熟しやがて落ち込んでその寿命が終わるまでの過程。

商品の一生を、導入期、成長期、成熟期、衰退期というように推移していくと考える。

| 導入期 | 商品投入に関するイニシャルコストがまだ回収されていないためキャッシュフローはマイナス。 |

|---|---|

| 成長期 | 成長性を高めるため広告宣伝費の増大が必要。 |

| 成熟期 | 商品の特性を改良し、他社との差別化を図る。 |

| 衰退期 | 他社からのマーケット参入が相次ぎ,競争が激しくなる。 |

問70.KPI

| 投資目的 | 投資分類 | KPI |

|---|---|---|

| 作業プロセスの改善、作業品質の向上 | 業務効率化投資 | 納期の遵守率、月次決算の所要日数 |

| ナレッジの可視化、ナレッジの共有 | 情報活用投資 | 提案事例の登録件数、顧客への提案件数 |

| ビジネスの創出、競争優位の確立 | 戦略的投資 | 新規事業のROI、新製品の市場シェア |

| システム維持管理コストの削減、システム性能の向上 | IT基盤投資 | システムの障害件数、検索の応答時間 |

※KPI(Key Perfomance indicator)・・・主要業務評価指標

問79.サイバーセキュリティ基本法

この法律で定められている関係者毎の責務・努力事項

| 条文 | 組織 | 責務・努力事項 |

|---|---|---|

| 第四条 | 国 | サイバーセキュリティに関する総合的な施策の策定・実施 |

| 第五条 | 地方公共団体 | 国との適切な役割分担を踏まえて、サイバーセキュリティに関する自主的な施策の策定・実施 |

| 第六条 | 重要社会基盤事業者 | サイバーセキュリティの重要性に関する関心と理解を深める 自主的かつ積極的にサイバーセキュリティの確保 国または地方公共団体の施策に協力 |

| 第七条 | サイバー関連事業者・その他の事業者 | 自主的かつ積極的にサイバーセキュリティの確保 国または地方公共団体の施策に協力 |

| 第八条 | 教育研究機関 | 自主的かつ積極的にサイバーセキュリティの確保 国または地方公共団体の施策に協力 |

| 第九条 | 国民 | サイバーセキュリティの重要性に関する関心と理解を深める サイバーセキュリティの確保に必要な注意を払うよう努める |